¡Hoy en día las redes sociales son algo que está muy, muy de moda! Casi todo el mundo hace uso de ellas de una forma u otra, pero por desgracia, la mayoría no son conscientes de los problemas que pueden traer. Personalmente, procuro tener mucho cuidado con eso porque es un hecho que nunca se sabe quién está al otro lado de la pantalla, y por eso conviene tener ciertas precauciones:

Siempre se pide un nombre de usuario, y hay mucha gente que utiliza nombres falsos para que no se les identifique: es un buen método, y si no, procura no poner nunca tu nombre completo con apellidos incluídos.

Todas las redes sociales tienen la opción de hacer tu cuenta privada, lo que restringiría el acceso a tus publicaciones a quien tú no lo permitas (es muy necesario en redes que llevan tu imagen como Instagram por ejemplo). Además de hacerla privada, es importante que sepas funcionar bien de filtro; es decir, no dejes que te siga gente que no conoces o cuentas raras sólo por sumar seguidores, es bastante más importante no llevarte un buen susto cualquier día (esto se extiende también a vídeos y páginas del estilo de chatroulette, nunca sabes a quién te vas a encontrar).

Y piénsalo un momento, si tú mismo no publicas abiertamente fotos tuyas, ¿cómo te sentaría que alguien lo hiciera por ti? Es bueno que te fijes en si, en tus publicaciones, aparece alguien que realmente no quiere salir en ella o al menos no le apetece aparecer en Internet.

Otro habitual es el uso de las páginas que has consultado últimamente para bombardearte con publicidad después u otros métodos de espionaje como los escándalos de Google por medio del Street View, la puerta de entrada para espías de la Agencia de Seguridad Nacional de EEUU llamada "Angry Birds" o las confesiones de Facebook y Microsoft sobre haber entregado datos privados...como veréis, estamos vendidos. Por todas partes.

Así que tenemos que tomarnos la privacidad por nuestra mano y asegurarnos de cerrar la mayor cantidad posible de accesos hasta nuestros datos.

Son sólo 4 titulares de los miles que podrían encontrarse sobre este tema, y ninguno de nosotros queremos estar de protagonista. ¿Sabíais que hay algo que se llama Internet Profundo? Es posible que no, ya que son páginas y bases de datos a las que los buscadores normales no tienen acceso y jamás se remitirán a ella, y ahí podrían acabar nuestros datos, esperando a que los Internautas más hábiles los encuentren.

Una presentación sobre consejos acerca de este tipo de cosas os dará nuevas ideas sobre cómo protegeros, y espero que a mí también ;)

Webgrafía:

http://www.delitosinformaticos.com/tag/espionaje

http://papelesdeinteligencia.com/internet-profunda/

jueves, 25 de febrero de 2016

lunes, 22 de febrero de 2016

BIOS

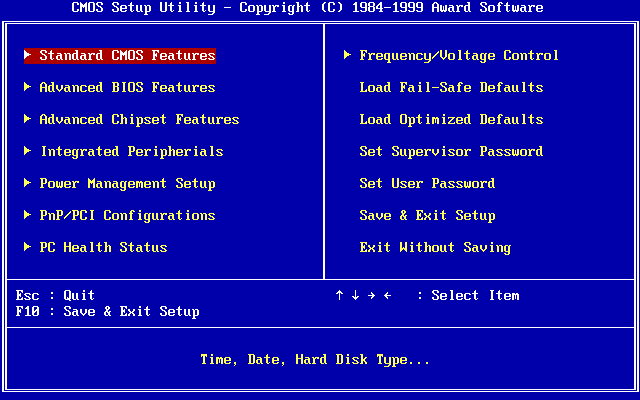

Creo que ya en algún momento de la corta vidilla de mi blog os hablé de la BIOS, que es un componente esencial para controlar el hardware, que realiza un inventario de las características de éste al iniciar el ordenador. Cuando arranca, puede accederse a la BIOS pulsando F8, que abre el inventario. Desde ahí puedes modificar el modo de arranque o verificar fallos, que será útil en caso de tener que reiniciar el dispositivo por la presencia de un virus (USB de arranque o modo seguro...etc).

Este componente intentará seguir siempre el método habitual, salvo que encuentre algún fallo importante que le obligue a detener el protocolo, pero como ya he dicho, podemos cambiar eso nosotros.

Para que practiquéis y os acostumbréis a tratar con la BIOS sin tener que reiniciar vuestro ordenador cada dos por tres, este es un enlace a un simulador online del menú que os aparece. También incluyo una imagen aquí en la entrada para que os hagáis una idea de como es:

Webgrafía:

http://es.ccm.net/contents/362-bios

Este componente intentará seguir siempre el método habitual, salvo que encuentre algún fallo importante que le obligue a detener el protocolo, pero como ya he dicho, podemos cambiar eso nosotros.

Para que practiquéis y os acostumbréis a tratar con la BIOS sin tener que reiniciar vuestro ordenador cada dos por tres, este es un enlace a un simulador online del menú que os aparece. También incluyo una imagen aquí en la entrada para que os hagáis una idea de como es:

Y también del aspecto que tiene en la placa base, por si algún día os hace falta acceder físicamente a ella:

http://es.ccm.net/contents/362-bios

El virus de la policía, ¡No te lo creas!

Hace ya un tiempo se empezó a extender un bulo sobre una advertencia que te mandaba la mismísima policía sobre el mal uso que le estabas dando a tu ordenador, y como multa tenías que pagar una cantidad de dinero. Obviamente, era falso. Era un virus que paralizaba tu ordenador y sólo te permitía realizar el pago, y aún lo hay hoy en día. ¡Tranquilo todo el mundo, aquí me tenéis con la solución!

A este tipo de virus que se camuflan bajo fuentes aparentemente fiables como la policía que se les llama Ukash por el método de pago. Según como de infectado esté el ordenador, hay varias formas de arrancarlo de nuevo para eliminarlo, paso a paso en una página ya dedicada a este famoso virus.

Proteger nuestro ordenador (II)

¿Qué pasa si un día, se nos estropea el disco duro? Voy a explicar cómo arreglarlo para Windows, aunque abajo tenéis links a páginas que os explicar cómo hacerlo en otros sistemas operativos.

El check disk es una aplicación que aparece en la mayoría de las versiones de Windows y sirve para comprobar el estado y la integridad del sistema de archivado (discos duros, tarjetas...etc). Tiene la capacidad de reparar problemas de superficie físicos como sectores que hayan sido dañados e intenta recuperar su información. Hay tres formas de ejecutarlo, pero la más completa y sin limitaciones sería la vía comandos, al que se accede como hacíamos con el PING e IPCONFIG, desde "ejecutar".

https://support.apple.com/es-es/HT201257 ---- Enlace para Mac

Además hay programas más potentes para lo mismo, y particularmente nos han puesto de ejemplo el Recuva, así que os lo pongo yo también.

jueves, 11 de febrero de 2016

Proteger nuestro ordenador (III)

En este caso, hablaremos de un tipo de perjuicio más para nosotros que para el propio ordenador, como es el caso de la difusión de bulos en internet. Mucha de la información que todos usamos para documentarnos en la red está escrita por gente no conocedora de la materia, y que puede ser falsa o incluso un disparate. Estos bulos podemos reconocerlos fácilmente porque veremos que no tienen fundamentos fiables, normalmente no contienen fuentes de información o son muy dudosas. Por eso, si quieres darle credibilidad y certeza a tus proyectos, es bueno que menciones en qué te has documentado o hagas referencia a fuentes oficiales o fiables.

Algunos ejemplos de bulos de información son la conocida águila que se llevaba al niño por los aires en un parque, y que medio mundo creyó, aunque sólo era un montaje de unos estudiantes de animación canadienses.

Es, también, el caso de cadenas enviadas vía Whatsapp o email, que suelen pedir el reenvío para "protegerte de la desgracia de la que te informan", pero sólo es para captar más direcciones de correo para enviar emails de forma masiva. Aquí os pongo el enlace a una página que habla sobre los bulos en Internet y os pone el siguiente ejemplo sobre un bulo acerca de la red social Messenger:

Algunos ejemplos de bulos de información son la conocida águila que se llevaba al niño por los aires en un parque, y que medio mundo creyó, aunque sólo era un montaje de unos estudiantes de animación canadienses.

Es, también, el caso de cadenas enviadas vía Whatsapp o email, que suelen pedir el reenvío para "protegerte de la desgracia de la que te informan", pero sólo es para captar más direcciones de correo para enviar emails de forma masiva. Aquí os pongo el enlace a una página que habla sobre los bulos en Internet y os pone el siguiente ejemplo sobre un bulo acerca de la red social Messenger:

Hagamos una especie de diccionario y recopilemos palabras relacionadas con los bulos y mentiras en la red:

Adware: es un tipo de software que de forma automática muestra publicidad por la que el creador del software gana dinero.

Hacker: es una persona que, por sus amplios conocimientos de informática, es capaz de manipular hardware y software, además de controlar bastante de programación, que les ayuda en muchos aspectos. Dentro de los hackers, a diferencia de la mayoría de las ideas erróneas que la gente tiene, hay distintos grupos, como los White Hat, Black Hat y Crackers. Los primeros son los "buenos" por así decirlo, que trabajan vulnerabilizando sistema de seguridad para encontrarles fallos y cerrar caminos que otros hackers con peores intenciones pudieran usar para colarse. Los Black Hats son los que todo el mundo conoce, que lo que buscan es "sacar tajada" como se diría coloquialmente y para ello roban contraseñas o información, además de crear virus o malware. Dentro de estos están los Crackers, que violentan software original y extienden sus posibilidades.

Exploit: es la "llave" que se usa aprovechando los agujeros de seguridad en los sistmeas para abrirle paso al malware. Sé que puede resultar un poco abstracto, así que dejo que el vídeo se explique por mí, ya que es importante y los ladroncitos no son tan monos en realidad:

Hoax: es un bulo de la red como de los que hemos hablado antes.

Phising: suelen ser emails u otro tipo de mensajería que supuestamente viene de una fuente fiable, como los bancos, pero que su única intención es obtener datos importantes del destinatario.

Scam: es un tipo de hoax como los bulos de los emails de difusión, pero en este caso se solicita un envío monetario.

SPAM: son más tipos de correo, llamado correo basura que son publicidad no deseada y realmente pesada e insistente.

En el caso del phising, el aspecto de uno de esos correos sería este:

Es un gif que compara como sería un ejemplo de phising en la página del banco "Caja Madrid" con la real. Se parecen mucho, pero no son iguales. Sus mayores problemas vienen cuando el creador del correo o página falsa consigue información del usuario, pudiendo así utilizar sus cuentas bancarias o retirar el dinero directamente.

Una vez que se reconoce un delito telemático, es fácil hacer algo para pararlo. Este es un enlace al formulario de denuncia de la guardia civil, y si quieres hacerlo de forma anónima verás que los datos personales no se exigen. Sólo te hará falta copiar la URL del sitio web o adjuntar un archivo y describirlo todo.

Suscribirse a:

Comentarios (Atom)