No sé si os sonará el nombre de App Inventor, pero sí estoy segura de que os da una pista muy grande sobre de qué puede tratarse. Pues bien, es una aplicación on line que sirve para crear las tuyas propias y permite elaborar un código de descarga para que puedas quedarte con ella en el móvil.

Nosotros en clase hemos estado haciendo algunas de prueba, como esta que sirve para calcular el resto de una división o la de dos imágenes de perro y gato y que reproduce el sonido cuando clickas en cada una de ellas. Os dejo aquí los códigos por si queréis echarle un vistazo a estos prodigios (;P) :

(Calcular el resto)

(Gato y perro)

Cuando hagáis vuestras propias aplicaciones, no olvidéis que además de ser prácticas, el acabado visual es muy importante y debéis intentar darles un buen aspecto para que a la gente acaben gustándole, ¡suerte!

lunes, 20 de junio de 2016

jueves, 9 de junio de 2016

Retoque fotográfico (VII)

Como de todo se puede sacar una parte divertida, llega la hora de usar todo lo que hemos ido aprendiendo y combinarlo para conseguir un cambio radical, brutal, ¡irreconocible diría!

He de reconocer que no tengo una idea en mente, así que voy a intentar mezclar algunas fotos y difuminar los límites entre realidad y ficción.

Una de mis historias favoritas es la de Alicia en el país de las maravillas, precisamente por el mundo fantástico y la gran complicación psicológica que implica, con que...¡vamos a ello!

Y haciendo lo mismo con el resto de elementos, este es el resultado. Hay que tener paciencia ya que el retoque fotográfico requiere tiempo si se esperan buenos resultados, y más en proyectos muy grandes como cambios estridentes. Pero no os desaniméis, ¡que todo buen editor fotográfico empezó con resultados normalillos!

He de reconocer que no tengo una idea en mente, así que voy a intentar mezclar algunas fotos y difuminar los límites entre realidad y ficción.

Una de mis historias favoritas es la de Alicia en el país de las maravillas, precisamente por el mundo fantástico y la gran complicación psicológica que implica, con que...¡vamos a ello!

A partir de estas fotos y un fondo de la película de Tim Burton, voy a mezclar elementos de dibujo animado y de realidad e intentaré jugar con los colores, para que la zona en la que está Alicia quede toda en blanco y negro como ella después de degradarlo poco a poco.

Aquí ya tengo el fondo como lo quería, y lo conseguí modificando el tono y saturación y con un tipo de estilo que se llama "grabado" de Pixrl, que le da aspecto de dibujo hecho a lápiz. Usando esta foto modificada como fondo y la normal como capa, iba borrando la parte de color izquierda y por abajo aparecía en blanco y negro. También cogí a la reina de corazones y la introduje como capa.

lunes, 30 de mayo de 2016

Retoque fotográfico (VI)

Ahora también viene bien saber hacer un cartel o incluir textos en nuestras fotos para llevar a cabo anuncios, por ejemplo. Podemos usar la herramienta de texto de Pixrl Editor para ello, voy a coger esta foto de mi escuela de baile (el de la foto es mi profesor) para la actividad :

Ahora le añado el nombre de la academia, dirección y una frase que invite a la danza, además del logo de la escuela (dibujado por mí, es algo parecido). Iba a poner el número de teléfono, pero no me pareció del todo correcto y así si a alguien le llama la atención se pasa por allí y ve cómo trabajamos;)

Como el fondo es oscuro, escogí un color claro como el blanco y que además respetase la línea grisacea del resto, para que no resultara demasiado cargado a la vista, añadiendo sólo el nombre de la escuela en rojo para que sea el centro de atención junto con el bailarín.

jueves, 19 de mayo de 2016

Retoque fotográfico (V)

¡Convirtámonos en expertos del maquillaje! Apostaría lo que fuera a que todos alguna vez hemos pensado...¿y cómo estaría yo de moren@/rubi@/pelirroj@? antes de ir a la peluquería a teñirse, o simplemente saber (por curiosidad), como nos quedarían unos ojos impresionanes de colores que llaman la atención (yo confieso que sí, que los míos los pobres son de un marrón normalito). Pues, damas y caballeros, ahora vamos a comprobarlo.

Cogemos una foto para cambiarle, primero (algo así...facilillo), los ojos:

Con la herramienta del pincel de colores, en este caso yo escogí el azul porque se veía mejor el cambio, acercamos los ojos y vamos cambiando los píxeles marrones. Consejo: os firaéis en que hay varios tonos de marrón, y como con esta herramienta basta con clicar varias veces sobre el mismo para darle un color más fuertre, os recomiendo que vayáis intercalando espontáneamente distintos azules, para que quede más realista.

Cogemos una foto para cambiarle, primero (algo así...facilillo), los ojos:

Con la herramienta del pincel de colores, en este caso yo escogí el azul porque se veía mejor el cambio, acercamos los ojos y vamos cambiando los píxeles marrones. Consejo: os firaéis en que hay varios tonos de marrón, y como con esta herramienta basta con clicar varias veces sobre el mismo para darle un color más fuertre, os recomiendo que vayáis intercalando espontáneamente distintos azules, para que quede más realista.

Y ahora, siendo ya muy atrevidos, vamos a por el pelo por ejemplo. Voy a intentar aclarárselo un poco, tirando a rubio:

Lo hice dándole con el pincel en un color más clarito y con la herramienta de difuminar para evitar que quedara demasiado irreal. También puede intentarse creando una capa sólo del pelo y ponerla del color que se quiera; que puede que se note más.

jueves, 12 de mayo de 2016

Retoque fotográfico (IV)

Tal y como usamos para el coloreado en la actividad de restauración, vamos a darle algo de importancia a la herramienta de saturación, que la pobrecilla no es de las del panel de herramientas pero puede ser muy buena aliada para conseguir efectos propios de zonas cálidas o simplemente darle un poco de... vida a las fotos, que algunas salen muy grises y apagadas y no son llamativas.

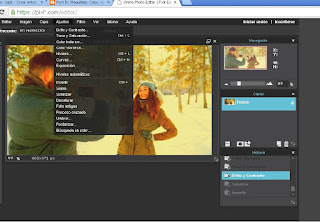

Lo primero: si no está en el panel...¿dónde se ha metido? Pues mirad, en el programa que estamos usando para todas las actividades de retoque es Pixrl Editor, y a nuestra amiga la encontramos en la barra de encima de la imagen en el apartado "Ajustes". Pongamos un ejemplo de cómo funciona:

En esa foto será fácil de ver el cambio, gracias a que es una imagen sacada en un ámbito frío y elementos como la nieve suelen restar mucha calidez. Una gran mejora para darle color sería esta:

Pero si queremos darle un aspecto más propio de zona cálida, habría que irnos más a los extremos...

Lo primero: si no está en el panel...¿dónde se ha metido? Pues mirad, en el programa que estamos usando para todas las actividades de retoque es Pixrl Editor, y a nuestra amiga la encontramos en la barra de encima de la imagen en el apartado "Ajustes". Pongamos un ejemplo de cómo funciona:

En esa foto será fácil de ver el cambio, gracias a que es una imagen sacada en un ámbito frío y elementos como la nieve suelen restar mucha calidez. Una gran mejora para darle color sería esta:

Pero si queremos darle un aspecto más propio de zona cálida, habría que irnos más a los extremos...

Os pongo también una captura de pantalla con dónde encontráis las herramientas:

jueves, 5 de mayo de 2016

Retoque fotográfico (III)

Ahora que nos vamos adentrando (muy, muy poquillo a poco) en el mundo del retoque, también estaría bien saber situar objetos o personas en lugares en los que realmente no están. Esto servirá a aquellos que acaben de pensar en esa foto con el famoso que no consiguió sacarse, o los que quieren dar envidia sobre a donde "han ido" de viaje;)

Empezaremos cogiendo a esta chica:

Y este fondo:

Y vamos a unirlos para que parezca que está disfrutando de un día de playa precioso. Una vez más, usaremos el Pixrl Editor, y nos basaremos en trabajo de capas. La he hecho copiando como capa a la chica y perfeccionando los bordes con la goma, que sólo borraría lo procedente de la foto de la persona, dejando la playa intacta. Si aún así el borde queda muy artificial (como es mi caso), se puede usar la herramienta de desenfocar por justo el borde para difuminar las líneas que separan ambas fotos.

Empezaremos cogiendo a esta chica:

Y este fondo:

lunes, 25 de abril de 2016

Retoque fotográfico (II)

En esta ocasión, voy a hacer un poco el proceso inverso al que hice con el bebecito, cojo una foto antigua en mal estado y la intento restaurar lo máximo posible. Empezaremos con esta:

Principalmente vamos a quitarle, o más bien, disimularle las arrugas que tiene debido al tiempo.

Y este sería el resultado después de haberle quitado las imperfecciones:

Básicamente, toda la restauración la he llevado a cabo con el tampón de clonar de distintos tamaños, usando en las zonas de la cara (requerían ser más meticulosos) los más pequeños para más precisión y en áreas grandes monocolores como el fondo o el vestido era más fácil uniformarlo todo con un tamaño 5 o 9 en algunas ocasiones. Había que tener especial cuidado con los colores, con la diferencia de luz en partes que estaban muy pegadas y no siempre es fácil conseguir difuminar el borde entre ambas para dar mayor sensación de continuidad (consejo, igual el color que necesitáis podéis encontrarlo en otras partes de la foto, yo corregí varios problemas de color del fondo con, a lo mejor, tonos de la esquina contraria y disimula muy bien).

Para terminar con la restauración y poder empezar con el coloreado, he hecho un gif que compara las dos fotos y no tener que subir y bajar en el blog para que veáis la diferencia.

Ahora; aunque no es ninguna maravilla ni mucho menos, le he intentado dar algo de color usando principalmente las herramientas pincel a distintos tamaños y el cubo, que me ayudaba a colorear zonas grandes más rápido. Un buen consejo es que utilicéis colores muy exagerados al principio, porque con la opacidad y otras opciones como tono y saturación podéis conseguir el color que buscáis.

Una buena opción también sería no desesperarse si no sale bien a la primera, ya que algo muy complicado. Si no, siempre podéis consolaros mirando mi gran obra de arte (jajajaja). ¡Suerte!

lunes, 4 de abril de 2016

Retoque fotográfico (I)

Entendemos como retoque fotográfico , básicamente, lo que indica el nombre, coger una foto y cambiarle cosas, la mayoría de las veces con la intención de mejorarle imperfecciones o errores. Los usos más comunes son a los que todos estamos acostumbrados, como las imágenes de las revistas, esas modelos que son incluso demasiado perfectas o personas que parecen 20 años más jóvenes de lo que son en realidad.

Algunos de los mejor valorados programas para esto son el Adobe Photoshop CS6, el GIMP o el Photoscape. Pero muchas de las veces que nos descargamos ilusionados estos programas, empezamos a ver en profundidad cuántas de las virtudes que nos decían sobre ellos son verdad:

Adobe Photoshop: es el programa por excelencia. Sus mayores ventajas son la profesionalidad que ofrece y las múltiples herramientas, que muchas veces se desaprovechan si no se tiene unos ciertos conocimientos de fotografía, diseño, o dibujo. Sin embargo, sus desventajas es que tiene un precio elevado y puede ser un archivo muy pesado para algunos ordenadores. Este es un prezi hecho por David Vivas precisamente sobre esto, sus partes buenas y malas.

GIMP: de lo que más se quejan los usuarios de este programa es de que tiene una interfaz un poco pobre y que se podría mejorar, pero se defienden mucho las herramientas que dan un gran juego de control de ángulos, luces y sombreado entre otras, y que principalmente es libre y gratuito.

Photoscape: sus partes buenas son, principalmente, que es gratuito y de fácil uso, además de no ser un archivo pesado (es decir, gasta poca memoria). Aunque, por otra parte, más le vale ser fácil y visual, porque la ayuda que ofrece no está traducida y su compatibilidad se reduce a pocos formatos gráficos. Aquí tenéis el link.

Dentro del enorme rango de los tipos de ediciones y los tipos de intenciones, entra en juego la ética. Es una herramienta muy útil para darle más luz a una foto que nos quedó un poco oscura, o resaltar un objeto sobre los demás eliminando el esto, e incluso para corregir los errores que pueden afear el recuerdo que la foto representa. Otra cosa, desde mi punto de vista, es lo que hacen algunas campañas publicitarias de retocar demasiado las fotos para enseñar al público cuerpos perfectos e irreales. Lo veo mal no por lo que es modificar una foto con consentimiento de la persona, el fallo que le veo es que esa es una de las pricipales causas de que la gente hoy en día se preocupe tanto por parecerse a esos cánones de belleza, cuando todos los cuerpos tienen sus partes buenas y deberíamos estar orgullosos de ello. Además, de que puede dar lugar a problemas mayores como trastornos alimenticios o psicológicos (depresiones, por ejemplo). Sin embargo, es algo muy común por el hecho de que crean lo que el consumidor quiere ver, y compensa.

Aun así, hay retoques fotográficos artísticos realmente impresionantes, que yo considero verdaderas obras de arte muy originales que, a lo mejor, con la pintura no se conseguiría el realismo que ofrecen las fotografías:

También hay otros editores de fotografía online gratis como el PIXRL normal o el PIXLR O-MATIC, ¡os reto a usarlos y ver qué sois capaces de crear!

Webgrafía:

http://definicion.de/retoque-fotografico/

http://listas.20minutos.es/lista/los-12-mejores-programas-de-retoque-fotografico-361420/

http://photoscape96.blogspot.com.es/2013/03/de-imagenes.html

Algunos de los mejor valorados programas para esto son el Adobe Photoshop CS6, el GIMP o el Photoscape. Pero muchas de las veces que nos descargamos ilusionados estos programas, empezamos a ver en profundidad cuántas de las virtudes que nos decían sobre ellos son verdad:

Adobe Photoshop: es el programa por excelencia. Sus mayores ventajas son la profesionalidad que ofrece y las múltiples herramientas, que muchas veces se desaprovechan si no se tiene unos ciertos conocimientos de fotografía, diseño, o dibujo. Sin embargo, sus desventajas es que tiene un precio elevado y puede ser un archivo muy pesado para algunos ordenadores. Este es un prezi hecho por David Vivas precisamente sobre esto, sus partes buenas y malas.

GIMP: de lo que más se quejan los usuarios de este programa es de que tiene una interfaz un poco pobre y que se podría mejorar, pero se defienden mucho las herramientas que dan un gran juego de control de ángulos, luces y sombreado entre otras, y que principalmente es libre y gratuito.

Photoscape: sus partes buenas son, principalmente, que es gratuito y de fácil uso, además de no ser un archivo pesado (es decir, gasta poca memoria). Aunque, por otra parte, más le vale ser fácil y visual, porque la ayuda que ofrece no está traducida y su compatibilidad se reduce a pocos formatos gráficos. Aquí tenéis el link.

Dentro del enorme rango de los tipos de ediciones y los tipos de intenciones, entra en juego la ética. Es una herramienta muy útil para darle más luz a una foto que nos quedó un poco oscura, o resaltar un objeto sobre los demás eliminando el esto, e incluso para corregir los errores que pueden afear el recuerdo que la foto representa. Otra cosa, desde mi punto de vista, es lo que hacen algunas campañas publicitarias de retocar demasiado las fotos para enseñar al público cuerpos perfectos e irreales. Lo veo mal no por lo que es modificar una foto con consentimiento de la persona, el fallo que le veo es que esa es una de las pricipales causas de que la gente hoy en día se preocupe tanto por parecerse a esos cánones de belleza, cuando todos los cuerpos tienen sus partes buenas y deberíamos estar orgullosos de ello. Además, de que puede dar lugar a problemas mayores como trastornos alimenticios o psicológicos (depresiones, por ejemplo). Sin embargo, es algo muy común por el hecho de que crean lo que el consumidor quiere ver, y compensa.

Aun así, hay retoques fotográficos artísticos realmente impresionantes, que yo considero verdaderas obras de arte muy originales que, a lo mejor, con la pintura no se conseguiría el realismo que ofrecen las fotografías:

Bueno, ahora me lanzo yo a la aventura con esta preciosidad de niño (foto inicial):

Utilizando la aplicación PIXLR EXPRESS, fui retocándola para llegar a darle un aspecto de foto antigua o incluso dibujo desgastado, jugando con los efectos, texturas y luces, et voilà!:

También hay otros editores de fotografía online gratis como el PIXRL normal o el PIXLR O-MATIC, ¡os reto a usarlos y ver qué sois capaces de crear!

Webgrafía:

http://definicion.de/retoque-fotografico/

http://listas.20minutos.es/lista/los-12-mejores-programas-de-retoque-fotografico-361420/

http://photoscape96.blogspot.com.es/2013/03/de-imagenes.html

lunes, 28 de marzo de 2016

Programación

En esta entrada quiero intentar convenceros de que vosotros mismos podéis programar un juego, o incluso a un muñequito para que cumpla con algo requerido. Con la Hora del Código, podéis aprender poco a poco y cogerle el gusto. Por si alguien lo necesita, subo la captura de pantalla con la resolución de la última prueba, que es la más complicadilla:

Utilizamos el bucle repetir hasta bellota para que lo que definamos después sigue teniendo lugar. Después, si y si no con sus respectivas consecuencias van a marcar la decisión que tomará la rata según haya o no camino hacia delante. Si lo hay avanzará, y si no, girará hacia el lado correcto, indicado por otra condición según haya camino hacia la derecha.

Hay otras más difíciles, puesto que están en un tipo de código que no es tan visual como los bloques, se llama Javascript, y yo aún no fui capaz de resolver la prueba número 10 (mi patito se hunde), pero este es el código que he planteado:

El bloque while (true) {} me sirve para que la acción se repita continuamente, cannon con el ángulo y el escáner para que mi patito sepa la distancia del objetivo conforman los disparos, y la condición if debería hacerle avanzar cuando el otro salga de su alcance, pero sin embargo le dispara una vez y se hunde. Podría quitarle más vida al oponente dejando sólo el comando cannon con el bucle, ya que le dispararía hasta que saliera de su alcance, aunque no llevaría nada que le hiciera avanzar después.

Para la segunda parte de este juego, en la que se compite contra cuatro oponentes, el código necesario es este:

He tenido que ayudarme de una página web porque requería añadir variables que no se explican en la primera parte, y con lo básico que sí se trabajaban era imposible ganar el juego.

Otro tipo de programación es BASIC, que se parece más al segundo que hemos visto ya que no funciona con bloques. En este juego del que subo una captura está diseñado para que antes de empezar,, uses los controles w, a, s y d como flechas direccionales, para marcar el terreno del juego. Después, los dos jugadores compiten con esas cuatro letras para el primero y las letras i, j, k y l para el segundo.

Generalmente, BASIC funciona con 4 comandos y se caracteriza por tener muy buenas funciones para manipular cadenas de caracteres. En esta página tenéis una breve introducción a este lenguaje, dada por Microsoft.

Webgrafía:

https://msdn.microsoft.com/es-es/library/xk24xdbe(v=vs.90).aspx

Utilizamos el bucle repetir hasta bellota para que lo que definamos después sigue teniendo lugar. Después, si y si no con sus respectivas consecuencias van a marcar la decisión que tomará la rata según haya o no camino hacia delante. Si lo hay avanzará, y si no, girará hacia el lado correcto, indicado por otra condición según haya camino hacia la derecha.

Hay otras más difíciles, puesto que están en un tipo de código que no es tan visual como los bloques, se llama Javascript, y yo aún no fui capaz de resolver la prueba número 10 (mi patito se hunde), pero este es el código que he planteado:

El bloque while (true) {} me sirve para que la acción se repita continuamente, cannon con el ángulo y el escáner para que mi patito sepa la distancia del objetivo conforman los disparos, y la condición if debería hacerle avanzar cuando el otro salga de su alcance, pero sin embargo le dispara una vez y se hunde. Podría quitarle más vida al oponente dejando sólo el comando cannon con el bucle, ya que le dispararía hasta que saliera de su alcance, aunque no llevaría nada que le hiciera avanzar después.

Para la segunda parte de este juego, en la que se compite contra cuatro oponentes, el código necesario es este:

He tenido que ayudarme de una página web porque requería añadir variables que no se explican en la primera parte, y con lo básico que sí se trabajaban era imposible ganar el juego.

Otro tipo de programación es BASIC, que se parece más al segundo que hemos visto ya que no funciona con bloques. En este juego del que subo una captura está diseñado para que antes de empezar,, uses los controles w, a, s y d como flechas direccionales, para marcar el terreno del juego. Después, los dos jugadores compiten con esas cuatro letras para el primero y las letras i, j, k y l para el segundo.

Generalmente, BASIC funciona con 4 comandos y se caracteriza por tener muy buenas funciones para manipular cadenas de caracteres. En esta página tenéis una breve introducción a este lenguaje, dada por Microsoft.

Webgrafía:

https://msdn.microsoft.com/es-es/library/xk24xdbe(v=vs.90).aspx

jueves, 10 de marzo de 2016

Actividades de Excel

Aprendiendo a usar la hoja de cálculo se resuelven muchos tipos de operaciones y contabilidades mucho más rápido de lo que se haría sin ellos. Estos son unos ejercicios de venta de frutas y una gráfica de un climograma:

Frutas

Climograma

Robotito

Este último es un pequeño videojuego, al que puedes preguntarle qué tal y decirle hola para que te dé una breve respuesta. También he hecho un quiz de monumentos rápido, con sólo 5 fotos, ¿os animáis a intentarlo? ;)

Quiz

Frutas

Climograma

Robotito

Este último es un pequeño videojuego, al que puedes preguntarle qué tal y decirle hola para que te dé una breve respuesta. También he hecho un quiz de monumentos rápido, con sólo 5 fotos, ¿os animáis a intentarlo? ;)

Quiz

jueves, 25 de febrero de 2016

Proteger nuestro ordenador (IV)

¡Hoy en día las redes sociales son algo que está muy, muy de moda! Casi todo el mundo hace uso de ellas de una forma u otra, pero por desgracia, la mayoría no son conscientes de los problemas que pueden traer. Personalmente, procuro tener mucho cuidado con eso porque es un hecho que nunca se sabe quién está al otro lado de la pantalla, y por eso conviene tener ciertas precauciones:

Siempre se pide un nombre de usuario, y hay mucha gente que utiliza nombres falsos para que no se les identifique: es un buen método, y si no, procura no poner nunca tu nombre completo con apellidos incluídos.

Todas las redes sociales tienen la opción de hacer tu cuenta privada, lo que restringiría el acceso a tus publicaciones a quien tú no lo permitas (es muy necesario en redes que llevan tu imagen como Instagram por ejemplo). Además de hacerla privada, es importante que sepas funcionar bien de filtro; es decir, no dejes que te siga gente que no conoces o cuentas raras sólo por sumar seguidores, es bastante más importante no llevarte un buen susto cualquier día (esto se extiende también a vídeos y páginas del estilo de chatroulette, nunca sabes a quién te vas a encontrar).

Y piénsalo un momento, si tú mismo no publicas abiertamente fotos tuyas, ¿cómo te sentaría que alguien lo hiciera por ti? Es bueno que te fijes en si, en tus publicaciones, aparece alguien que realmente no quiere salir en ella o al menos no le apetece aparecer en Internet.

Otro habitual es el uso de las páginas que has consultado últimamente para bombardearte con publicidad después u otros métodos de espionaje como los escándalos de Google por medio del Street View, la puerta de entrada para espías de la Agencia de Seguridad Nacional de EEUU llamada "Angry Birds" o las confesiones de Facebook y Microsoft sobre haber entregado datos privados...como veréis, estamos vendidos. Por todas partes.

Así que tenemos que tomarnos la privacidad por nuestra mano y asegurarnos de cerrar la mayor cantidad posible de accesos hasta nuestros datos.

Son sólo 4 titulares de los miles que podrían encontrarse sobre este tema, y ninguno de nosotros queremos estar de protagonista. ¿Sabíais que hay algo que se llama Internet Profundo? Es posible que no, ya que son páginas y bases de datos a las que los buscadores normales no tienen acceso y jamás se remitirán a ella, y ahí podrían acabar nuestros datos, esperando a que los Internautas más hábiles los encuentren.

Una presentación sobre consejos acerca de este tipo de cosas os dará nuevas ideas sobre cómo protegeros, y espero que a mí también ;)

Webgrafía:

http://www.delitosinformaticos.com/tag/espionaje

http://papelesdeinteligencia.com/internet-profunda/

Siempre se pide un nombre de usuario, y hay mucha gente que utiliza nombres falsos para que no se les identifique: es un buen método, y si no, procura no poner nunca tu nombre completo con apellidos incluídos.

Todas las redes sociales tienen la opción de hacer tu cuenta privada, lo que restringiría el acceso a tus publicaciones a quien tú no lo permitas (es muy necesario en redes que llevan tu imagen como Instagram por ejemplo). Además de hacerla privada, es importante que sepas funcionar bien de filtro; es decir, no dejes que te siga gente que no conoces o cuentas raras sólo por sumar seguidores, es bastante más importante no llevarte un buen susto cualquier día (esto se extiende también a vídeos y páginas del estilo de chatroulette, nunca sabes a quién te vas a encontrar).

Y piénsalo un momento, si tú mismo no publicas abiertamente fotos tuyas, ¿cómo te sentaría que alguien lo hiciera por ti? Es bueno que te fijes en si, en tus publicaciones, aparece alguien que realmente no quiere salir en ella o al menos no le apetece aparecer en Internet.

Otro habitual es el uso de las páginas que has consultado últimamente para bombardearte con publicidad después u otros métodos de espionaje como los escándalos de Google por medio del Street View, la puerta de entrada para espías de la Agencia de Seguridad Nacional de EEUU llamada "Angry Birds" o las confesiones de Facebook y Microsoft sobre haber entregado datos privados...como veréis, estamos vendidos. Por todas partes.

Así que tenemos que tomarnos la privacidad por nuestra mano y asegurarnos de cerrar la mayor cantidad posible de accesos hasta nuestros datos.

Son sólo 4 titulares de los miles que podrían encontrarse sobre este tema, y ninguno de nosotros queremos estar de protagonista. ¿Sabíais que hay algo que se llama Internet Profundo? Es posible que no, ya que son páginas y bases de datos a las que los buscadores normales no tienen acceso y jamás se remitirán a ella, y ahí podrían acabar nuestros datos, esperando a que los Internautas más hábiles los encuentren.

Una presentación sobre consejos acerca de este tipo de cosas os dará nuevas ideas sobre cómo protegeros, y espero que a mí también ;)

Webgrafía:

http://www.delitosinformaticos.com/tag/espionaje

http://papelesdeinteligencia.com/internet-profunda/

lunes, 22 de febrero de 2016

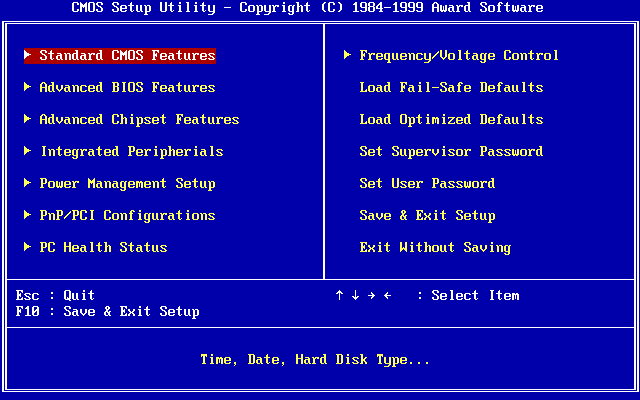

BIOS

Creo que ya en algún momento de la corta vidilla de mi blog os hablé de la BIOS, que es un componente esencial para controlar el hardware, que realiza un inventario de las características de éste al iniciar el ordenador. Cuando arranca, puede accederse a la BIOS pulsando F8, que abre el inventario. Desde ahí puedes modificar el modo de arranque o verificar fallos, que será útil en caso de tener que reiniciar el dispositivo por la presencia de un virus (USB de arranque o modo seguro...etc).

Este componente intentará seguir siempre el método habitual, salvo que encuentre algún fallo importante que le obligue a detener el protocolo, pero como ya he dicho, podemos cambiar eso nosotros.

Para que practiquéis y os acostumbréis a tratar con la BIOS sin tener que reiniciar vuestro ordenador cada dos por tres, este es un enlace a un simulador online del menú que os aparece. También incluyo una imagen aquí en la entrada para que os hagáis una idea de como es:

Webgrafía:

http://es.ccm.net/contents/362-bios

Este componente intentará seguir siempre el método habitual, salvo que encuentre algún fallo importante que le obligue a detener el protocolo, pero como ya he dicho, podemos cambiar eso nosotros.

Para que practiquéis y os acostumbréis a tratar con la BIOS sin tener que reiniciar vuestro ordenador cada dos por tres, este es un enlace a un simulador online del menú que os aparece. También incluyo una imagen aquí en la entrada para que os hagáis una idea de como es:

Y también del aspecto que tiene en la placa base, por si algún día os hace falta acceder físicamente a ella:

http://es.ccm.net/contents/362-bios

El virus de la policía, ¡No te lo creas!

Hace ya un tiempo se empezó a extender un bulo sobre una advertencia que te mandaba la mismísima policía sobre el mal uso que le estabas dando a tu ordenador, y como multa tenías que pagar una cantidad de dinero. Obviamente, era falso. Era un virus que paralizaba tu ordenador y sólo te permitía realizar el pago, y aún lo hay hoy en día. ¡Tranquilo todo el mundo, aquí me tenéis con la solución!

A este tipo de virus que se camuflan bajo fuentes aparentemente fiables como la policía que se les llama Ukash por el método de pago. Según como de infectado esté el ordenador, hay varias formas de arrancarlo de nuevo para eliminarlo, paso a paso en una página ya dedicada a este famoso virus.

Proteger nuestro ordenador (II)

¿Qué pasa si un día, se nos estropea el disco duro? Voy a explicar cómo arreglarlo para Windows, aunque abajo tenéis links a páginas que os explicar cómo hacerlo en otros sistemas operativos.

El check disk es una aplicación que aparece en la mayoría de las versiones de Windows y sirve para comprobar el estado y la integridad del sistema de archivado (discos duros, tarjetas...etc). Tiene la capacidad de reparar problemas de superficie físicos como sectores que hayan sido dañados e intenta recuperar su información. Hay tres formas de ejecutarlo, pero la más completa y sin limitaciones sería la vía comandos, al que se accede como hacíamos con el PING e IPCONFIG, desde "ejecutar".

https://support.apple.com/es-es/HT201257 ---- Enlace para Mac

Además hay programas más potentes para lo mismo, y particularmente nos han puesto de ejemplo el Recuva, así que os lo pongo yo también.

jueves, 11 de febrero de 2016

Proteger nuestro ordenador (III)

En este caso, hablaremos de un tipo de perjuicio más para nosotros que para el propio ordenador, como es el caso de la difusión de bulos en internet. Mucha de la información que todos usamos para documentarnos en la red está escrita por gente no conocedora de la materia, y que puede ser falsa o incluso un disparate. Estos bulos podemos reconocerlos fácilmente porque veremos que no tienen fundamentos fiables, normalmente no contienen fuentes de información o son muy dudosas. Por eso, si quieres darle credibilidad y certeza a tus proyectos, es bueno que menciones en qué te has documentado o hagas referencia a fuentes oficiales o fiables.

Algunos ejemplos de bulos de información son la conocida águila que se llevaba al niño por los aires en un parque, y que medio mundo creyó, aunque sólo era un montaje de unos estudiantes de animación canadienses.

Es, también, el caso de cadenas enviadas vía Whatsapp o email, que suelen pedir el reenvío para "protegerte de la desgracia de la que te informan", pero sólo es para captar más direcciones de correo para enviar emails de forma masiva. Aquí os pongo el enlace a una página que habla sobre los bulos en Internet y os pone el siguiente ejemplo sobre un bulo acerca de la red social Messenger:

Algunos ejemplos de bulos de información son la conocida águila que se llevaba al niño por los aires en un parque, y que medio mundo creyó, aunque sólo era un montaje de unos estudiantes de animación canadienses.

Es, también, el caso de cadenas enviadas vía Whatsapp o email, que suelen pedir el reenvío para "protegerte de la desgracia de la que te informan", pero sólo es para captar más direcciones de correo para enviar emails de forma masiva. Aquí os pongo el enlace a una página que habla sobre los bulos en Internet y os pone el siguiente ejemplo sobre un bulo acerca de la red social Messenger:

Hagamos una especie de diccionario y recopilemos palabras relacionadas con los bulos y mentiras en la red:

Adware: es un tipo de software que de forma automática muestra publicidad por la que el creador del software gana dinero.

Hacker: es una persona que, por sus amplios conocimientos de informática, es capaz de manipular hardware y software, además de controlar bastante de programación, que les ayuda en muchos aspectos. Dentro de los hackers, a diferencia de la mayoría de las ideas erróneas que la gente tiene, hay distintos grupos, como los White Hat, Black Hat y Crackers. Los primeros son los "buenos" por así decirlo, que trabajan vulnerabilizando sistema de seguridad para encontrarles fallos y cerrar caminos que otros hackers con peores intenciones pudieran usar para colarse. Los Black Hats son los que todo el mundo conoce, que lo que buscan es "sacar tajada" como se diría coloquialmente y para ello roban contraseñas o información, además de crear virus o malware. Dentro de estos están los Crackers, que violentan software original y extienden sus posibilidades.

Exploit: es la "llave" que se usa aprovechando los agujeros de seguridad en los sistmeas para abrirle paso al malware. Sé que puede resultar un poco abstracto, así que dejo que el vídeo se explique por mí, ya que es importante y los ladroncitos no son tan monos en realidad:

Hoax: es un bulo de la red como de los que hemos hablado antes.

Phising: suelen ser emails u otro tipo de mensajería que supuestamente viene de una fuente fiable, como los bancos, pero que su única intención es obtener datos importantes del destinatario.

Scam: es un tipo de hoax como los bulos de los emails de difusión, pero en este caso se solicita un envío monetario.

SPAM: son más tipos de correo, llamado correo basura que son publicidad no deseada y realmente pesada e insistente.

En el caso del phising, el aspecto de uno de esos correos sería este:

Es un gif que compara como sería un ejemplo de phising en la página del banco "Caja Madrid" con la real. Se parecen mucho, pero no son iguales. Sus mayores problemas vienen cuando el creador del correo o página falsa consigue información del usuario, pudiendo así utilizar sus cuentas bancarias o retirar el dinero directamente.

Una vez que se reconoce un delito telemático, es fácil hacer algo para pararlo. Este es un enlace al formulario de denuncia de la guardia civil, y si quieres hacerlo de forma anónima verás que los datos personales no se exigen. Sólo te hará falta copiar la URL del sitio web o adjuntar un archivo y describirlo todo.

lunes, 25 de enero de 2016

Proteger nuestro ordenador

El malware. El enemigo de tu ordenador que está esperando a colarse en tus dispositivos sin que te des cuenta en algunas de las formas que los informáticos le dan para robarte información (las más conocidas son el virus y el troyano). ¿Cómo defender a tu pobre ordenador de estos malignos seres?

Algunas cosas tan simples como actualizar con frecuencia el software y navegador o utilizar contraseñas no demasiado fáciles, pueden ayudar bastante, aunque lo más frecuente y recomendable es la utilización de un antivirus y firewall.

El antivirus busca, previene y elimina los virus informáticos, evitando así que nuestro ordenador deje de funcionar un día por un archivo que te descargues de Internet de una fuente poco fiable. El firewall hace de barrera entre el dispositivo y lo demás, restringe el acceso a información no autorizada.

He estado mirando y encontré un ránking de este año de los mejores antivirus gratuítos, que sería: AVG, Avast, Panda, Avira y Ad-Aware. Lo que en esa página se hace incapié es en la diferencia entre un antivirus de pago y otro gratis, que es principalmente lo completos que son, no la seguridad que nos ofrecen frente a un virus. Podéis echarle un vistazo.

Sobre los sistemas más seguros del momento, la gente parece que tiene tendencia a pensar que es MAC, por ser un sistema muy cerrado y con sus propias aplicaciones. Pero, si miráis en páginas expertas, encontraréis que casi todas ellas coinciden en que ahora mismo es Windows 10 el más seguro, hablando de ordenadores. Si nos cambiamos al ámbito de los smartphones, Android y Windows Phone son de los más atacados por malware, muchas veces a través del famoso "Google play". IOS no es que sea perfecto, pero sí está un poco mejor protegido por las restricciones constantes de la "App Store" y "iTunes". Aún así, el ránking en el que me baso, que fue un estudio realizado por Kaspersky (empresa importante de antivirus), deja al sistema operativo de Blackberry como el más seguro hoy día.

Por último, en esta entrada que habla de la seguridad de los dispositivos, contemplemos también la posibilidad de pérdida o robo. Si tenéis un Android, con el Android Device Manager es relativamente fácil localizarlo. Conectas el dispositivo a Google con sólo encenderlo y el sistema GPS te lo localiza. Leed bien las recomendaciones del principio, que aconsejan acudir a la policía en caso de robo aunque ya sepas dónde está.

Aquí tenéis un mapa con los ataques a tiempo real de tipo DDoS que se están produciendo en el planeta (que son atques desde muchos ordenadores a un servidor para que deje de funcionar). A veces se usan a modo de protesta, porque se busca una sobrecarga de ese servidor. Un ejemplo fue el ataque del grupo colectivo "Anonymous" tras el cierre de Megaupload.

Webgrafía:

http://www.informatica-hoy.com.ar/soluciones-moviles/Sistema-operativo-moviles-seguro.php

https://www.google.com/android/devicemanager

http://www.genbeta.com/web/son-los-ataques-ddos-efectivos-como-medio-de-protesta

Algunas cosas tan simples como actualizar con frecuencia el software y navegador o utilizar contraseñas no demasiado fáciles, pueden ayudar bastante, aunque lo más frecuente y recomendable es la utilización de un antivirus y firewall.

El antivirus busca, previene y elimina los virus informáticos, evitando así que nuestro ordenador deje de funcionar un día por un archivo que te descargues de Internet de una fuente poco fiable. El firewall hace de barrera entre el dispositivo y lo demás, restringe el acceso a información no autorizada.

He estado mirando y encontré un ránking de este año de los mejores antivirus gratuítos, que sería: AVG, Avast, Panda, Avira y Ad-Aware. Lo que en esa página se hace incapié es en la diferencia entre un antivirus de pago y otro gratis, que es principalmente lo completos que son, no la seguridad que nos ofrecen frente a un virus. Podéis echarle un vistazo.

Sobre los sistemas más seguros del momento, la gente parece que tiene tendencia a pensar que es MAC, por ser un sistema muy cerrado y con sus propias aplicaciones. Pero, si miráis en páginas expertas, encontraréis que casi todas ellas coinciden en que ahora mismo es Windows 10 el más seguro, hablando de ordenadores. Si nos cambiamos al ámbito de los smartphones, Android y Windows Phone son de los más atacados por malware, muchas veces a través del famoso "Google play". IOS no es que sea perfecto, pero sí está un poco mejor protegido por las restricciones constantes de la "App Store" y "iTunes". Aún así, el ránking en el que me baso, que fue un estudio realizado por Kaspersky (empresa importante de antivirus), deja al sistema operativo de Blackberry como el más seguro hoy día.

Por último, en esta entrada que habla de la seguridad de los dispositivos, contemplemos también la posibilidad de pérdida o robo. Si tenéis un Android, con el Android Device Manager es relativamente fácil localizarlo. Conectas el dispositivo a Google con sólo encenderlo y el sistema GPS te lo localiza. Leed bien las recomendaciones del principio, que aconsejan acudir a la policía en caso de robo aunque ya sepas dónde está.

Aquí tenéis un mapa con los ataques a tiempo real de tipo DDoS que se están produciendo en el planeta (que son atques desde muchos ordenadores a un servidor para que deje de funcionar). A veces se usan a modo de protesta, porque se busca una sobrecarga de ese servidor. Un ejemplo fue el ataque del grupo colectivo "Anonymous" tras el cierre de Megaupload.

Webgrafía:

http://www.informatica-hoy.com.ar/soluciones-moviles/Sistema-operativo-moviles-seguro.php

https://www.google.com/android/devicemanager

http://www.genbeta.com/web/son-los-ataques-ddos-efectivos-como-medio-de-protesta

jueves, 21 de enero de 2016

Historia de Internet

Todos los días cogemos el móvil, el ordenador y otros muchos dispositivos electrónicos para buscar información de cosas muy distintas porque tenemos la seguridad de que Google nos va a encontrar alguna respuesta (más o menos acertada). Pero nunca nos paramos a pensar en dónde las busca, en qué es Internet propiamente dicho o cómo funciona. Pues yo hoy sí me lo he planteado gracias a la clase de TIC.

Veréis, Internet es el conjunto de todas las redes que existen y que están interconectadas entre sí, y sirve de enlace entre ellas para amplificar su cobertura al hacerlas parte de una "red global". La capacidad de almacenamiento de la red es impresionante, pero ¿dónde se guarda toda esa información? Google por ejemplo, el buscador más grande y usado de todos, tiene edificios enormes por todo el mundo llenos de grandes dispositivos dedicados a guardar toda la información para dártela cuando se la pidas. El más importante es el de California. Internet en general funciona gracias al protocolo IP, que identifica cada ordenador por su código y lo comunica con los demás.

Lo que hoy tenemos como una herramienta de ocio y como apoyo para documentarnos, empezó como proyecto militar del departamento de defensa de Estados Unidos, en 1957 para contrarrestar el lanzamiento del Sputnik de la Unión Soviética. A partir de ahí, van poco a poco añadiéndose conectados a esa gran red que se haría global y apareciendo grandes programas de Internet como son Yahoo (1994) o la Wikipedia (2001). Fue un proceso bastante rápido dado que era muy eficiente. Hacia finales de los 90 se incrementó la calidad de lo que llamaríamos "Internet de usuario", ya que cosas que hoy nos facilitan mucho la vida de forma doméstica tenían su principio, como Amazon, que era una tienda de libros, el primer WiFi 802.11, o el sistema de correo electrónico Hotmail. A partir del 1998, todo se disparó con la aparición de Google, Wikipedia, Youtube y redes sociales como Twitter.

Un hecho muy importante en el avance de Internet fue la revolución de la Web 2.0, cuya innovación más importante era convertir la misma en una plataforma en la que cualquier usuario podía subir o producir la información y aplicaciones. Ésta empezó en 1995 cuando Netscape, el buscador de Internet, salía a la bolsa en la NASDAQ, hito que se considera el estallido del "boom" de la historia de Internet. Al estar al alcance cualquier usuario, puso de moda páginas como Blogger, en la que publicas lo que quieres y tienes tu propio espacio de Internet.

Para explicar un poco cómo va Internet, analicemos las redes. Son, como ya dije antes, conexiones entre varios dispositivos para compartir información y otros usos:

- Juega un papel muy importante el Protocolo TCP/IP ya mencionado, porque es el código y el lenguaje que utiliza. Hay IPs públicas, que son las que tienen los routers o módems y son visibles desde Internet, e IPs privadas, que identifica a cada dispositivo en la red (formada por 4 números separados por puntos). Dentro de la IP hay conceptos básicos que debemos conocer, como la máscara de red (parecida a la IP pero especificando qué parte de la misma al equipo, se usa para crear subredes), la puerta de enlace (que es la dirección IP que hace de "puente" entre la red local y el exterior) o la Dirección Mac (identificador único de un dispositivo de red, con 3 bytes que nos indican el fabricante y otros 3 que son añadidos por él).

Es una captura de pantalla como ejemplo de las especificaciones de red.

Son ya muy famosas las tres "w"s que se ponen antes de cualquier dirección de Internet, pero, ¿de dónde vienen? Pues son las siglas de World Wide Web, que viene a especificar que estás buscando en la mayor red mundial o global. Al igual que esta, hay tipos de redes también famosas pero más pequeñas como FTP, que es un protocolo de red para la transferencia de archivos de tipo cliente-servidor.

Y os preguntaréis qué es eso. Y os lo explico: en las redes hay dos tipos de conexiones entre los usuarios, uno llamado cliente-servidor en el que un dispositivo hace de principal y conector entre todos y otro que se denomina P2P, en el que todos los usuarios tienen tanto el nivel de servidor como de "cliente". Y siguiendo de mayor a menor, encontramos las SMTP, que son protocolos de red para el simple intercambio de correo electrónico.

También quiero que sepáis como usar los comandos PING e IPCONFIG, que son comandos de consola de Windows que sirven para configurar las redes de nuestro equipo. Si hacéis click aquí os abre una página en la que lo explican bastante mejor que yo seguro;) De todas formas, os hice una captura de pantalla del mío para que tengáis un ejemplo:

Muchas veces nos frustramos por el tiempo que tarda en descargarse cualquier cosa por la que tenemos prisa, pero si sabemos calcular el tiempo de descarga, ya sabemos de ante mano para cuándo lo tendremos. Encontré una página que calcula el tiempo de descarga según varios medios, y pongo el ejemplo de un archivo de 700MB a la velocidad de 20 Mb/s. Si hacéis los cálculos a mano, no olvidéis que MB y Mb no son lo mismo, la equivalencia es de 1 byte = 8 bits.

Webgrafía:

http://www.cad.com.mx/que_es_internet.htm

http://lasnetbooksnomuerden.blogspot.com.es/2012/10/todo-esta-internet-pero-internet-en.html

http://www.areatecnologia.com/informatica/como-funciona-internet.html

http://www.cursosdesdecasa.com/informatica/articulos/como-empezo-internet.html

http://www.configurarequipos.com/doc700.html

Veréis, Internet es el conjunto de todas las redes que existen y que están interconectadas entre sí, y sirve de enlace entre ellas para amplificar su cobertura al hacerlas parte de una "red global". La capacidad de almacenamiento de la red es impresionante, pero ¿dónde se guarda toda esa información? Google por ejemplo, el buscador más grande y usado de todos, tiene edificios enormes por todo el mundo llenos de grandes dispositivos dedicados a guardar toda la información para dártela cuando se la pidas. El más importante es el de California. Internet en general funciona gracias al protocolo IP, que identifica cada ordenador por su código y lo comunica con los demás.

Lo que hoy tenemos como una herramienta de ocio y como apoyo para documentarnos, empezó como proyecto militar del departamento de defensa de Estados Unidos, en 1957 para contrarrestar el lanzamiento del Sputnik de la Unión Soviética. A partir de ahí, van poco a poco añadiéndose conectados a esa gran red que se haría global y apareciendo grandes programas de Internet como son Yahoo (1994) o la Wikipedia (2001). Fue un proceso bastante rápido dado que era muy eficiente. Hacia finales de los 90 se incrementó la calidad de lo que llamaríamos "Internet de usuario", ya que cosas que hoy nos facilitan mucho la vida de forma doméstica tenían su principio, como Amazon, que era una tienda de libros, el primer WiFi 802.11, o el sistema de correo electrónico Hotmail. A partir del 1998, todo se disparó con la aparición de Google, Wikipedia, Youtube y redes sociales como Twitter.

Un hecho muy importante en el avance de Internet fue la revolución de la Web 2.0, cuya innovación más importante era convertir la misma en una plataforma en la que cualquier usuario podía subir o producir la información y aplicaciones. Ésta empezó en 1995 cuando Netscape, el buscador de Internet, salía a la bolsa en la NASDAQ, hito que se considera el estallido del "boom" de la historia de Internet. Al estar al alcance cualquier usuario, puso de moda páginas como Blogger, en la que publicas lo que quieres y tienes tu propio espacio de Internet.

Para explicar un poco cómo va Internet, analicemos las redes. Son, como ya dije antes, conexiones entre varios dispositivos para compartir información y otros usos:

- Juega un papel muy importante el Protocolo TCP/IP ya mencionado, porque es el código y el lenguaje que utiliza. Hay IPs públicas, que son las que tienen los routers o módems y son visibles desde Internet, e IPs privadas, que identifica a cada dispositivo en la red (formada por 4 números separados por puntos). Dentro de la IP hay conceptos básicos que debemos conocer, como la máscara de red (parecida a la IP pero especificando qué parte de la misma al equipo, se usa para crear subredes), la puerta de enlace (que es la dirección IP que hace de "puente" entre la red local y el exterior) o la Dirección Mac (identificador único de un dispositivo de red, con 3 bytes que nos indican el fabricante y otros 3 que son añadidos por él).

Es una captura de pantalla como ejemplo de las especificaciones de red.

Son ya muy famosas las tres "w"s que se ponen antes de cualquier dirección de Internet, pero, ¿de dónde vienen? Pues son las siglas de World Wide Web, que viene a especificar que estás buscando en la mayor red mundial o global. Al igual que esta, hay tipos de redes también famosas pero más pequeñas como FTP, que es un protocolo de red para la transferencia de archivos de tipo cliente-servidor.

Y os preguntaréis qué es eso. Y os lo explico: en las redes hay dos tipos de conexiones entre los usuarios, uno llamado cliente-servidor en el que un dispositivo hace de principal y conector entre todos y otro que se denomina P2P, en el que todos los usuarios tienen tanto el nivel de servidor como de "cliente". Y siguiendo de mayor a menor, encontramos las SMTP, que son protocolos de red para el simple intercambio de correo electrónico.

También quiero que sepáis como usar los comandos PING e IPCONFIG, que son comandos de consola de Windows que sirven para configurar las redes de nuestro equipo. Si hacéis click aquí os abre una página en la que lo explican bastante mejor que yo seguro;) De todas formas, os hice una captura de pantalla del mío para que tengáis un ejemplo:

Muchas veces nos frustramos por el tiempo que tarda en descargarse cualquier cosa por la que tenemos prisa, pero si sabemos calcular el tiempo de descarga, ya sabemos de ante mano para cuándo lo tendremos. Encontré una página que calcula el tiempo de descarga según varios medios, y pongo el ejemplo de un archivo de 700MB a la velocidad de 20 Mb/s. Si hacéis los cálculos a mano, no olvidéis que MB y Mb no son lo mismo, la equivalencia es de 1 byte = 8 bits.

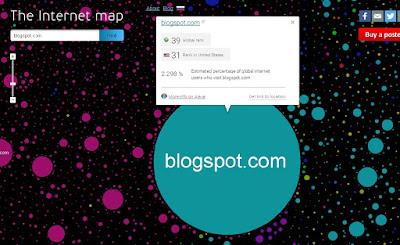

Por último y como curiosidad, nos enseñaron una cosa chulísima que es el mapa de Internet, en donde podéis buscar cualquier dirección de la red que queráis e incluso os dirá el ránking en que se encuentra. Busquemos la dirección www.xunta.es como primer ejemplo y luego mi blog y los de mis compañeros, que así de paso les echáis un vistazo, estoy segura de que os pueden encantar. ¡Divertíos con él!

http://www.cad.com.mx/que_es_internet.htm

http://lasnetbooksnomuerden.blogspot.com.es/2012/10/todo-esta-internet-pero-internet-en.html

http://www.areatecnologia.com/informatica/como-funciona-internet.html

http://www.cursosdesdecasa.com/informatica/articulos/como-empezo-internet.html

http://www.configurarequipos.com/doc700.html

Suscribirse a:

Comentarios (Atom)